Mengatasi serangan xmlrpc.php di WordPress

Akhir-akhir ini saya lihat banyak serang ke website yang memanfaatkan kelemahan dari xmlrpc.php. Apa sih xmlrpc.php itu eXtensible Markup Language – Remote Procedure Call sederhananya adalah sebuah aplikasi yang bisa berkomunikasi dengan web server dari jarak jauh (remote) datanya menggunakan format XML dan transport datanya lewat HTTP. Maksudnya gimana… Contoh kita mau upload atau posting website di HP Android dengan dimatikannya maka kita tidak bisa update dari HP kita.

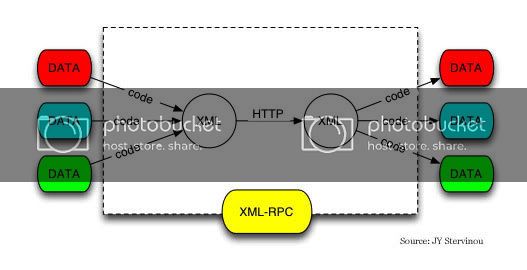

Cara kerjanya seperti ini

Protokol komunikasi yang digunakan adalah protokol standar yang paling populer di dunia: HTTP. Request yang dikirim lewat HTTP harus menggunakan method POST. Prosedur yang akan dipanggil beserta parameternya dibungkus dalam file XML dalam spesifikasi XMLRPC. Demikian pula return value-nya, sebelum dikirim akan dibungkus dulu dalam bentuk XML dan ditransfer diatas lalu lintas protokol HTTP di internet.

Intinya WordPress menggunakan XML-RPC supaya pengguna dapat login dari perangkat lain ke WordPress.

Apakah aman… ternyata tidak karena xmlrpc mengautentifikasi dengan otentikasi dasar. Ini berarti pengiriman username dan password di setiap request tidak dilakukan secara aman dan bahkan mengirim ribuan request dalam waktu yang bersamaan yang akibatnya website tersebut menjadi tidak bisa diakses, entah itu karena memorinya penuh atau database-nya mati.

Bagaimana cara mendeteksi xmlrpc aktif atau tidak… Kalau saya pakai cara mudah yaitu cukup akses ke alamat ini https://xmlrpc.eritreo.it/, Jika hasilnya error berarti xmlrpc tidak aktif jika connected berarti xmlrpc aktif.

Bagaimana cara menonaktifkan xmlrpc, … kalau saya cukup intall plugin wordpress yaitu plugin “Disable XML-RPC” silahkan cari dan install plugin tersebut.

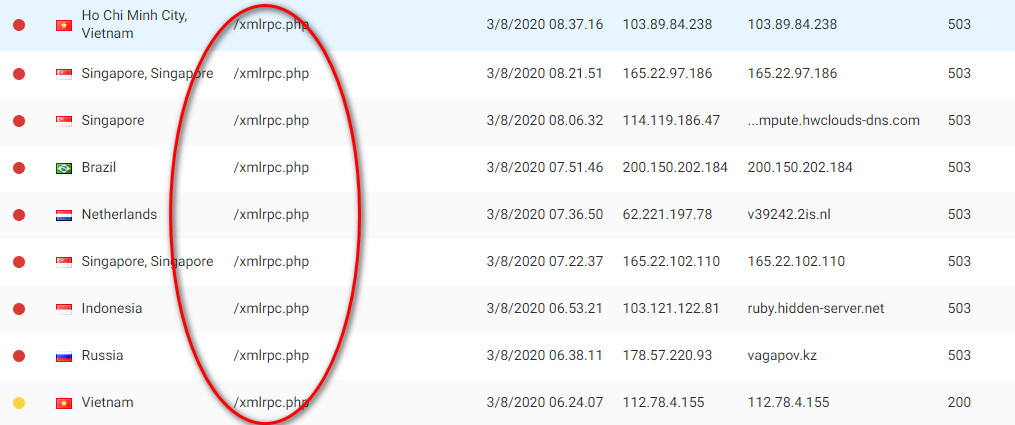

Apakah dengan dinonaktifkan xmlrpc menjadikan website anda aman,?… ya gak juga minimal bisa meminimalisisr serangan ke website kita. Lihat gambar dibawah ada banyak serangan yang memanfaatkan xmlrpc ini.